拖更好久,因为最近在啃英语文章,播客,练口语。所以没怎么更新。

飞牛存在的 0day (路径穿越漏洞)可以在未授权的情况下可以访问整个 NAS 全部文件,包括系统的配置文件,这可能也是导致如上安全措施归零的主因之一。

这种 T0 级别的重大问题居然被官方一句 “别走 http 明文方式访问设备” 一笔带过,没有任何安全预警。像我一样的普通用户如果不是注意到近期的设备异常,甚至根本不知道有这么一回事。

我是上周六通过网络异常发现的,内网PING路由器都超时,一看路由器连接数炸了,当肉鸡了==。

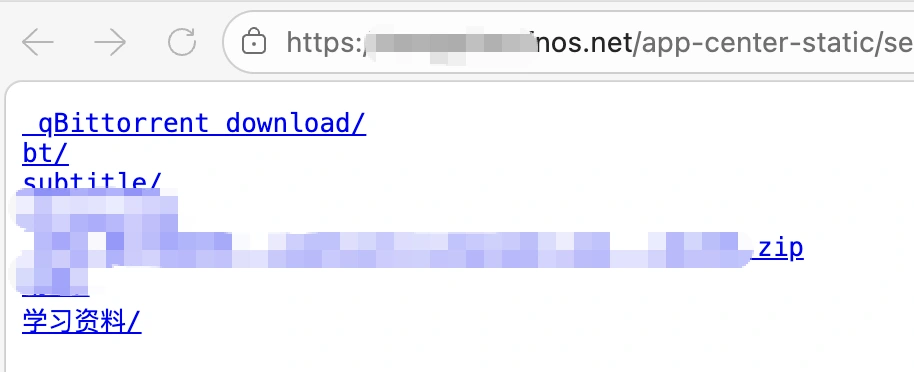

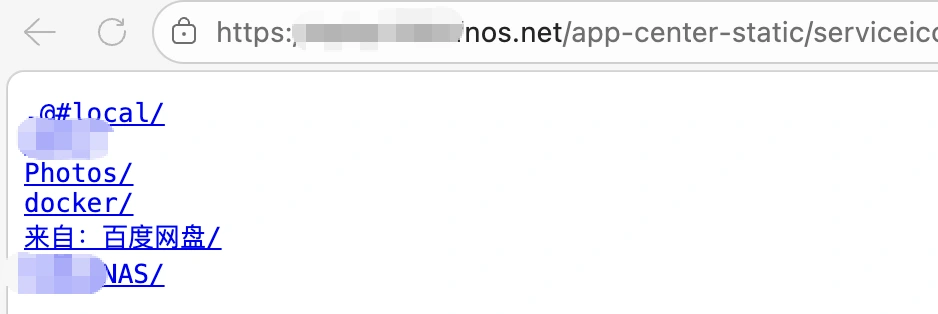

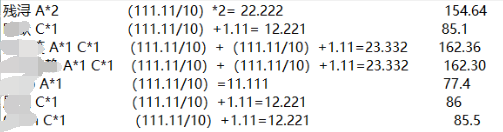

某人试了几个(不是我 别找我,我没有入侵计算机!), 实测公网IP及飞牛官方FN Connect云服务域名都可以直接访问系统“/”根目录所有文件! 如下图所示:

设备被感染特征:

– 无法使用官方的更新功能,提示错误或异常

– /usr/trim/bin/system_startup.sh 中存在异常的 wget 命令

– 近期出现死机、网络连接突然失效、网卡超时等情况

– 存在 /usr/sbin/gots 、/usr/trim/bin/trim_https_cgi 等病毒文件

最早一批用户一月十几号都发现了,官方2.1~2.2才开始处理==。

如果你怀疑你的飞牛是否有问题,请去飞牛论坛找检测脚本/升级版本之类的解决。

还好我飞牛纯放视频和跑虚拟机之类的,重要照片视频文件存威联通上面了,而且没有暴露公网,连接都是通过SSLVPN连接的。

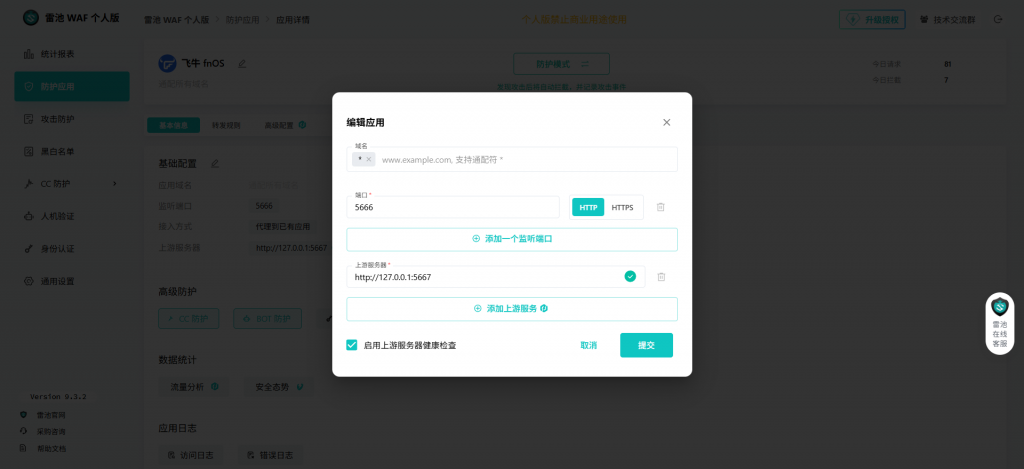

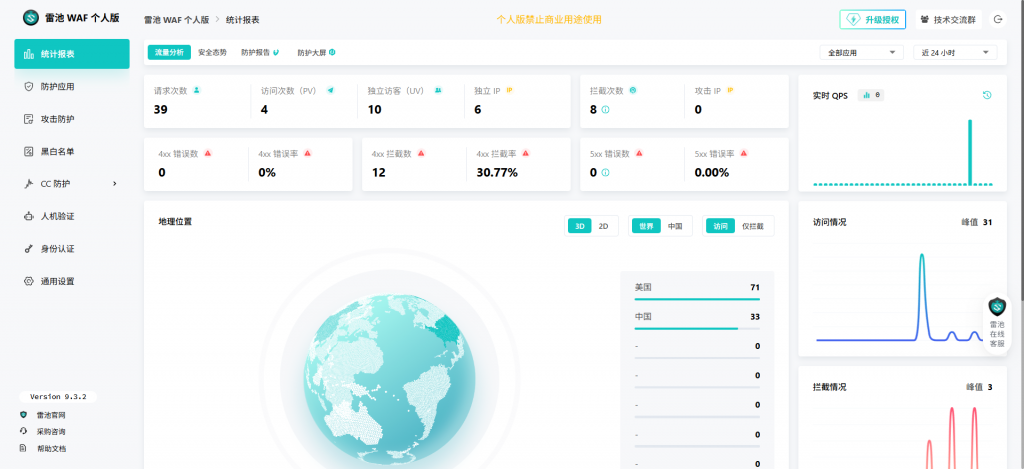

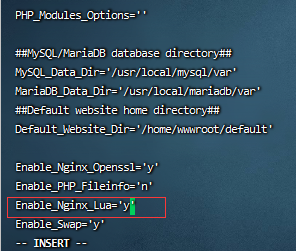

还是给飞牛套个WAF把,我飞牛跑的是FRP的(飞牛FRP安装使用教程),所以我思路是这样的;在FRP服务器上面装一个雷池,然后代理本地FRP服务穿透的飞牛端口。

安装雷池

SSH连接到FRP服务器上面一键安装就行

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"安装完成输出登录地址,以及账号密码。

登录进行反向代理, 这里是以http为例子,如果使用HTTPS,选择HTTPS填写HTTPS端口,然后将域名证书上传,访问HTTPS://域名:端口就行

评论 (0)